缅北同盟军勒索加密币?链上AML工具挖掘地址背后真相

2024年1月16日,有博主在中文社交平台爆料称,缅甸同盟军疑似向滞留缅甸参与电诈活动的华人强行收取高额加密货币,并展示了声称被用于收款的加密货币地址,目前该爆料已经在网络中形成了较为广泛的传播。

本文由 Bitrace & MistTrack 共同对已披露地址进行加密资金分析,包括:地址资金收付规律、地址资金来源风险、关联地址活动等,旨在对相关分析内容进行披露。

地址行为分析

()

原文中提到,「***到处抓中国人,然后统一送到清水河百胜酒店,问有没有出钱自保的,出钱自保的前提是面交50万,同盟军专车送过去瓦邦南邓,后面降价了大概是30多」,基于此,研究人员对已披露的收款地址 TKFsCN 进行了 USDT 汇率分析,尝试通过某些特定金额的 USDT 收款反推出背后的结算单位。

收款地址的历史交易记录显示,该地址所接收的 USDT 单笔交易,存在大量非整十、整百数额,例如 71417、 42857 等数字,这常见于交易是以非美元作为结算单位的情形。而在尝试用各主流法币兑 USDT 汇率进行计算之后,研究人员发现这些交易疑似是以 1 USD :7-7.2 RMB 的汇率在进行结算,并且单次资金转入数额在人民币数额 50-60万、100万整、150 万整的几个区间出现聚类现象。

展开全文

在过滤掉数额 100 USDT 及以下的交易后,经统计,在 TKFsCN 总计 307 笔 USDT 转入金额中,有 193 笔为人民币兑美元汇率的金额转入,交易数量占总数的 62.86%,交易金额占总数的 45.29%。

这表明该地址所收取超过一半的交易,都是以人民币为单位进行结算的,且换算金额为 50 万的转入占据主要地位。支付 USDT 的一方应当是中国人。

资金来源分析

原文中提到,「占领老街以后也是到处抓(笔者注:参与电诈活动的)中国人,愿不愿意交钱自保,交钱的可以送走,不交钱的就送中国」,如果属实,TKFsCN 的交易中应该存在大量新增交易对手方,且资金部分来源于灰黑产、洗钱、欺诈等相关地址。

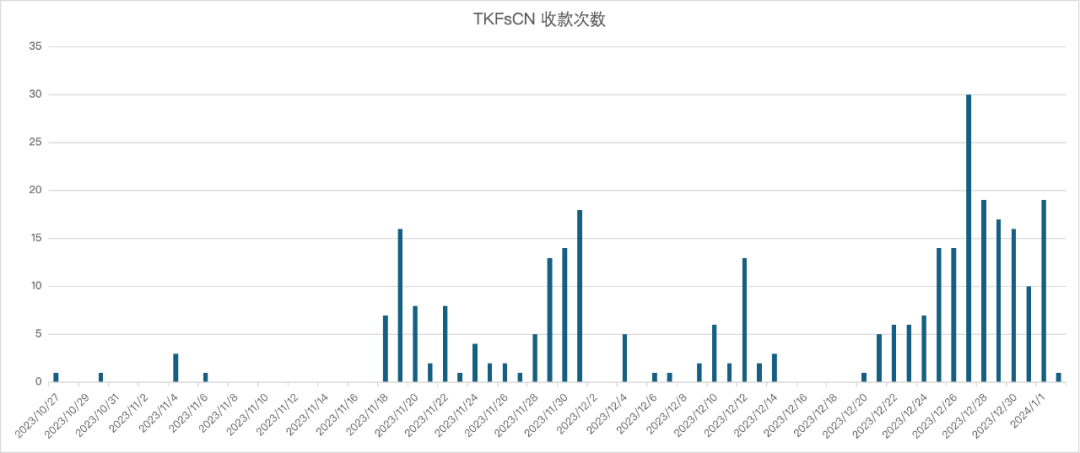

数据显示,在 2023 年 10 月 22 日至 2024 年 1 月 2 日之间,TKFsCN 共接收来自 182 个直接交易对手方的 USDT 转账,其中 117 个地址出现了小金额+大金额的连续两笔转账特征。这是一种典型的转账测试行为,付款方为确认地址正确而不选择一次性转移完毕,这表明至少 62.29%的交易对手方都可能是初次转账,并非 TKFsCN 的固定交易伙伴。

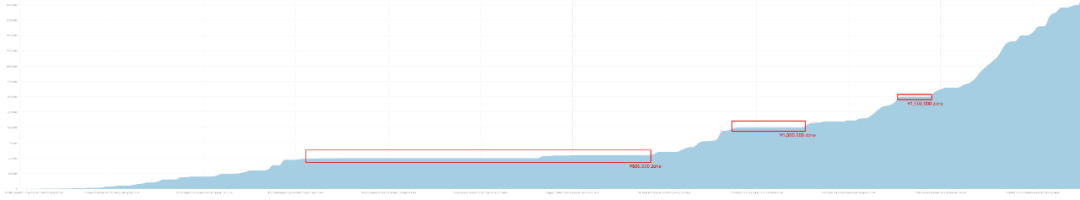

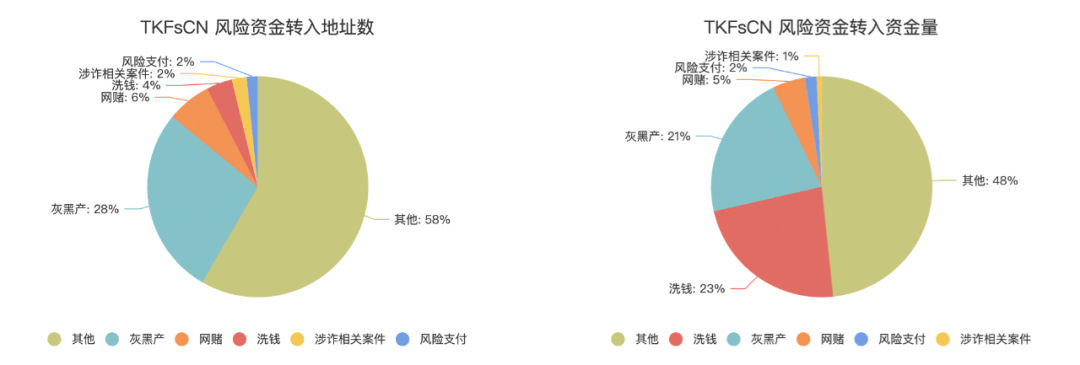

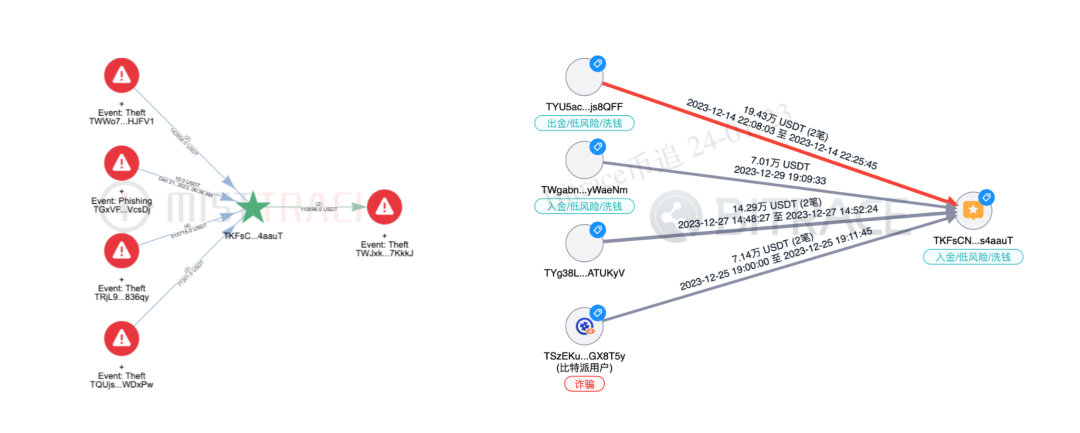

而对 TKFsCN 更深入的地址风险资金审计则表明,向该地址转账的交易对手方与黑灰产、网赌、欺诈、洗钱、风险支付等活动存在密切关联。在 182 个直接转入方中,高达 42%为风险活动关联地址,向 TKFsCN 转入了价值 33,523,148 美元的 USDT。

图片来自 MistTrack 与 BitracePro

值得注意的是,在这批风险活动关联地址中,调查人员还找到了 7 个明确与已知刑事案件相关的地址,包括两起洗钱案、一起欺诈案、一起网赌案、一起电话诈骗案,且嫌疑人的地理位置均在缅北或柬埔寨。

这表明向 TKFsCN 发起支付的对手方地址,不仅仅涉及大量风险加密活动,还与东南亚地区的不法分子密切相关。

另有奇怪的一点是,调查人员还在转出地址找到了一个关联到电话诈骗案的洗钱地址,说明部分转出地址的资金流向上溯源分析同样存在一定的疑点。该疑点将在下文「关联地址分析」部分做非敏感拓展。

关联地址分析

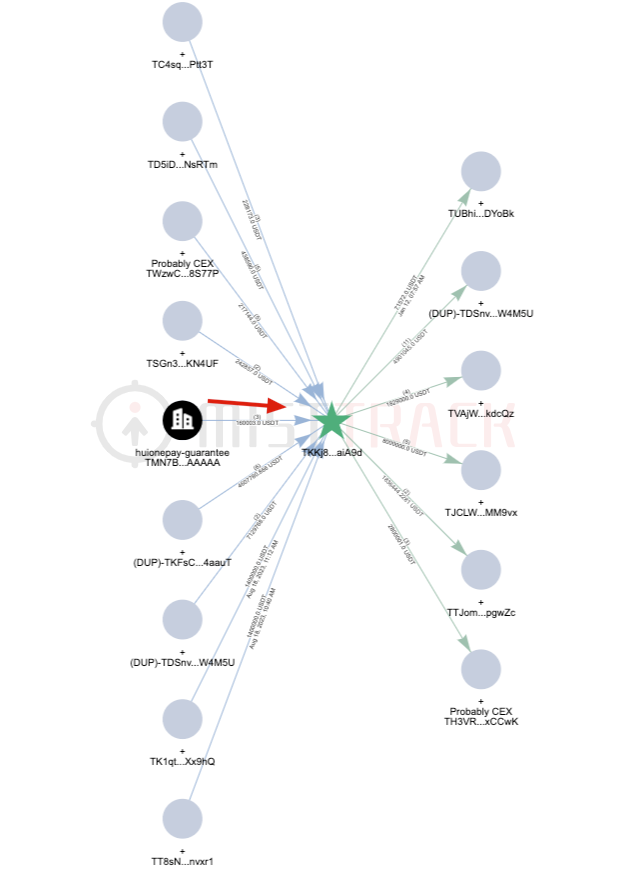

根据上述 TKFsCN 地址做聚类分析发现,该地址与近一百个地址疑似存在主体聚类关系,其中部分地址不仅出现了与 TKFsCN 类似的资金收付活动,还透露出更多收款方的信息,以 TKKj8G 为例:

TKKj8G 直接收取了来自 TKFsCN 总计 6 笔超过 460 万 USDT 的资金,是收款方后续资金链路中的归集地址之一;

TKKj8G 是核心的收款地址之一,在金额超过 100 USDT的 60 笔收款中,高达 50 笔收款存在与 TKFsCN 雷同的小额测试行为;

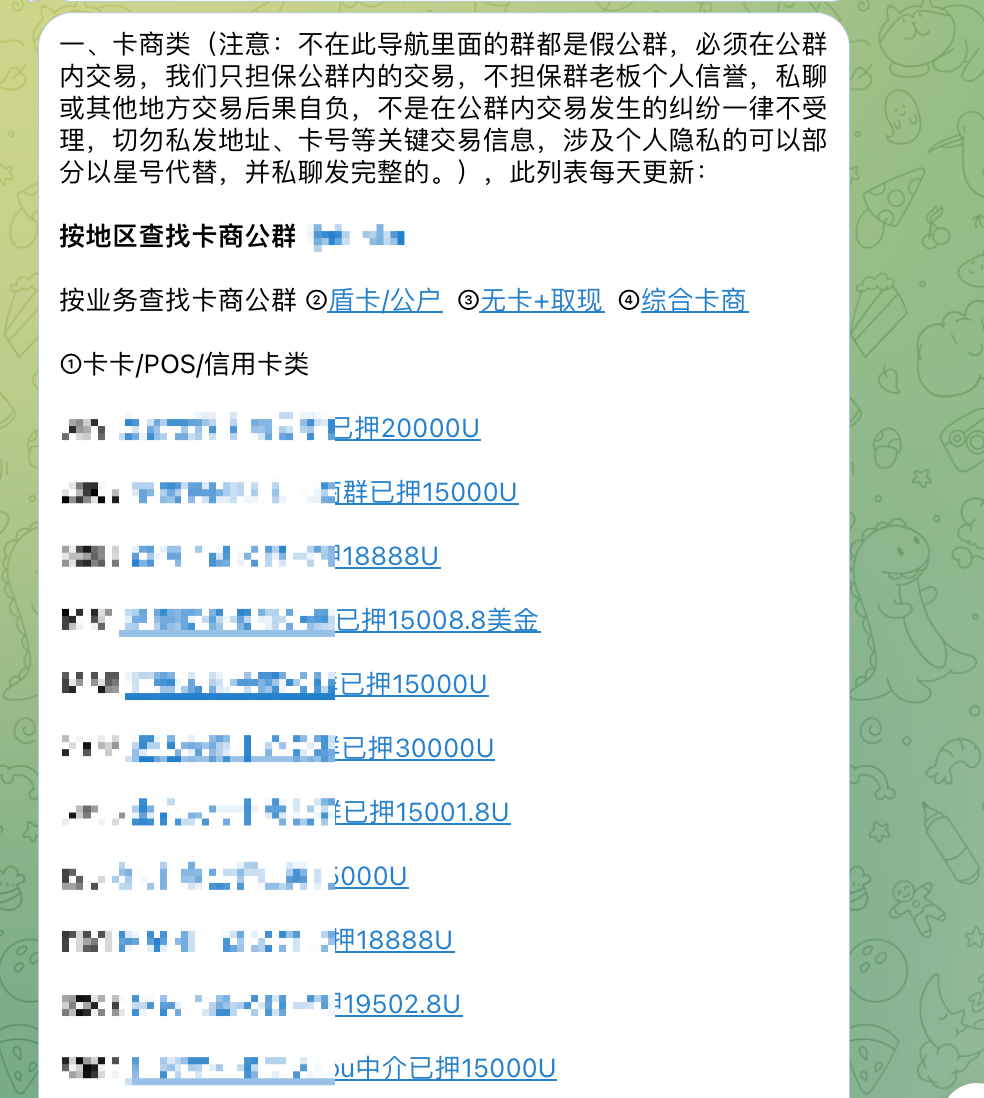

TKKj8G 在 2023 年 8 月 18 日就开始活跃,远早于其他地址,且在此期间与汇旺担保存在交易行为——从汇旺担保地址接收 16 万 USDT,行为上分析为汇旺担保的商户从汇旺担保处取回押金。

这表明原文所说的「财经部地址」可能并不存在,包括 TKFsCN 与 TKKj8G 在内的地址集应当隶属于某个位于缅北或柬埔寨的数字货币承兑商,出于某种原因代为收取这些款项。

异常交易

综上所述,调查人员们不难勾勒出一个典型的支付方画像——地址所有者在东南亚地区从事非法工作,出于某个原因不得不向某个代收地址支付价值 50 万元人民币的 USDT,因为是首次交易,为防止地址错误而在大量转入前进行了小额测试。而用于支付的加密货币,或是来自其原有的非法所得,或是购买自其他非法实体。

但并非所有支付方都是如此,调查人员同样发现了一些不符合或者不完全符合这类特征的地址,以TYU5acSGRwsYJfBhdpQc3broSpfsjs8QFF 为例——

该地址是前文所述的 7 个直接涉案地址之一,其他 6 个地址分别向 TKFsCN 转移了价值 50 万、50 万、100 万、100 万、270(150 + 120)万、55 万元人民币的加密货币,但 TYU5ac 的转账金额按照同等汇率被换算为 136 万元人民币,尽管是整数,可这一特别的金额仍然迥异于其他地址。

调查人员无从得知其中原因,考虑到该地址存在小额测试行为,一种合理的猜测是,该地址背后的交易代表了 3 笔价值 50 万人民币的合并转账,并获取了 10%的折扣。

总结

本文对已公开地址从地址资金收付规律、地址资金来源风险、关联地址活动进行了深度分析,并对相关分析内容进行了披露。主要结论如下:

综上所述,《同盟军虚拟货币账户被曝光,勒索北国人数亿元的虚拟币》一文中爆料的部分内容与链上事实相符合,的确存在大量位于缅北或柬埔寨的中国电诈产业从业者集体向某个地址集转移整数人民币金额的 USDT 资产,但该组地址可能并非所谓的「财经部地址」,而是当地的数字货币承兑商地址,与原文所述不同。

*本次调查活动由来自 MistTrack 与 Bitrace 的调查人员共同完成——

MistTrack ( 开发的反洗钱追踪系统,专注于打击加密货币洗钱活动。

Bitrace (企业、金融机构和监管及执法部门提供领先的加密货币数据分析、风险管理、执法协作等合规、监管工具产品与服务支持。

评论